실습환경

VMware10

Centos 7.9

gns3

snort 2.9.0.0

putty

서버에서 모니터링에서 사용할 수 있는 snort가 있습니다.

설치 후 간단하게 실습을 하고자 합니다.

탐지를 위해 우선 snort 설치를 하셔야합니다.

↓↓↓ snort 설치 방법 ↓↓↓

Centos7 - Snort 설치 하기 :: rpm 설치

설치 환경 VMware 10 Centos 7.10 Snort 모니터링이 가능한 snort 설치법 입니다. 방식은 rpm을 이용했으며 소스설치방법 또한 업로드 예정입니다. 1. 라이브러리 설치 1-1. 필수 설치 yum install -y gcc flex b..

tistory.bigju.co.kr

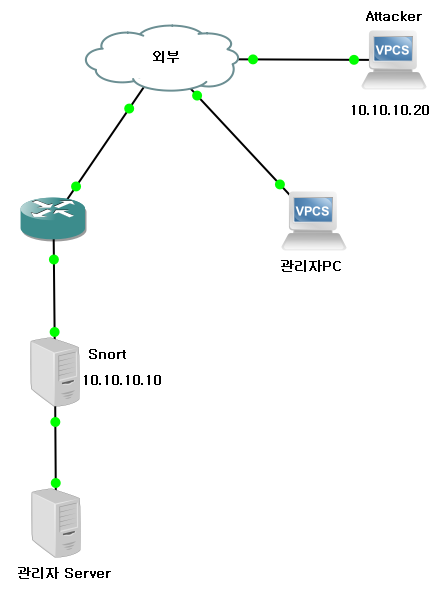

GNS3 구성 환경

가상으로 진행하여 IP는 같은 대역으로 진행 했습니다.

시나리오 : Attacker가 관리자 Server에 ssh 무단 접속 및 핑 과부하 공격입니다.

1. Snort.conf 주석 처리

가상훈련이기때문에 기본적인 규칙은 주석 처리 합니다.

1-1. snort.conf 파일 열기

vi /etc/snort/snort.conf

1-2. 주석처리

253

511-512

548-652

3군대 주석 처리

:548, 555 s/^/\#

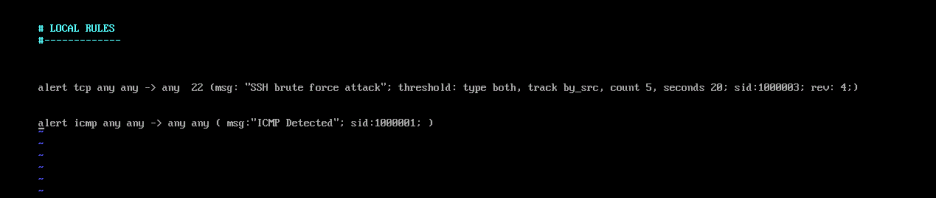

2. local.rules 설정

2-1. 파일 열기

vi /etc/snort/rules/local.rules 2-2. 규칙 생성

# LOCAL RULES

#-------------

#ping 탐지

alert icmp any any -> any any (msg:"Inter ICMP Message Test"; sid:1000001;)

# SSH Brute Force 탐지

alert tcp any any -> 10.10.10.0/24 22 (msg: "SSH brute force attack"; threshold: type both, track by_src, count 5, seconds 20; sid:1000003; rev: 4;)

3. 탐지 테스트

3-1. 실행 명령어

ex) snort -v -c 규칙 경로 -i [인터페이스 이름]

snort -v -c /etc/snort/rules/local.rules -i ens323-2. ping 탐지

ping 사용하기 전에는 snort에서는 아무것도 탐지가 안됩니다.

ping으로 해당 서버를 감지 하려고 하자 snort에서 해당 IP를 탐지 합니다.

ping 이 멈추자 snort에서도 탐지가 멈춥니다.

3-3. SSH Brute Force 탐지

Attacker가 관리자 server에 ssh 접속 시도를 하자

snort 서버에서 해당 포트 22번과 동시에 ip를 탐지합니다.

이렇게 탐지가 가능하며 규칙 또한 다양하게 정할 수 있습니다.

↓↓↓다른 규칙 보러가기↓↓↓

여러가지 규칙을 정함으로써 탐지가 가능하며 로그가 쌓여 추 후 문제점 파악이 가능합니다.

로그 경로 :

/var/log/snort/alert Big Ju

snort - gns3

'모니터링 > Snort' 카테고리의 다른 글

| snort - LOCAL RULES :: 규칙 생성하기 (0) | 2022.02.08 |

|---|---|

| Snort 규칙 생성 :: 모니터링 세팅 (0) | 2022.02.07 |

| snort Libpcap 오류 해결하기 (0) | 2022.02.06 |

| Snort 소스 설치 시 오류 :: ERROR! zlib header not found, go get it from (0) | 2022.02.06 |

| Centos7 - Snort 설치 :: 소스 설치 하기 (0) | 2022.02.05 |

댓글